Leggere una notizia che riguarda un nostro vicino di casa ha un impatto maggiore rispetto a una inerente un avvenimento, anche se più serio o grave, accaduto dall’altra parte del mondo. Analizzare e meditare su quanto accaduto ad un “vicino di casa” – essere vittima di frode per più di 25000 € in un solo colpo – ci ricorda di mantenere alta la guardia e agire/reagire subito di conseguenza.

L’episodio

Un cliente ci ha segnalato di essere stato vittima di una frode bancaria.

Un bonifico bancario per un importo superiore a 25000 € effettuato tramite remote banking è stato “dirottato” verso un IBAN diverso da quello del reale destinatario, all’insaputa dell’operatore, il quale non si è accorto di nulla fino alla comunicazione da parte della banca e della Polizia di Stato nella quale si chiedeva di verificare un’operazione sospetta (quando ormai era già troppo tardi).

Cos’è emerso

Dall’analisi dell’accaduto è emerso che una legittima operazione di remote banking è stata manipolata facendo deviare il bonifico bancario verso un IBAN intestato a un money mule.

Un money mule è un prestanome che “ripulisce” denaro ottenuto illegalmente con diversi strumenti di pagamento – spesso attraversando diverse nazioni – il cui guadagno consiste nel trattenere delle commissioni. Appena arrivato sul conto del money mule il denaro è stato immediatamente utilizzato per acquistare Bitcoin rendendo impossibile rintracciare i reali cyber-criminali.

Com’è successo?

Sul computer vittima sono stati trovati Webinject – per i tool più evoluti il nome è ATS (Automatic Transfer System) – scritti ad hoc (probabilmente proprio per uno specifico istituto bancario) col preciso scopo di:

- Monitorare i siti Web visitati di frequente di una vittima, compresi i siti Web di servizi bancari online

- Quando la minaccia riconosce che la vittima visita un sito specifico, tramite la tecnica Man-In-The-Browser (MITB) inserisce o modifica il codice della pagina web a proprio piacimento

- Concedere all’attaccante l’accesso remoto al computer infetto

Secondo fonti della Polizia nello stesso periodo l’operazione di frode ha avuto successo in almeno altri 4-5 casi, sfruttando le settimane di chiusura per ferie estive, periodo in cui il personale è ridotto e lo scambio delle comunicazioni è più rallentato. Sul web esiste un vero e proprio mercato di servizi on-demand, dove avviene la compravendita di malware scritti su richieste specifiche e per attacchi ben precisi; l’Italia, insieme a Germania e Regno Unito, è una delle nazioni maggiormente prese di mira da questo specifico tipo di attacco.

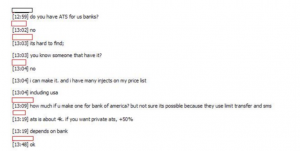

Per dare un’idea di seguito viene riportata una conversazione avvenuta su un forum:

Di norma questi tool malevoli giungono sul computer vittima tramite campagne di Spear Phishing, una truffa tramite e-mail indirizzata a una persona, un’organizzazione o un’azienda specifica o di Whaling, un attacco di Spear Phishing diretto specificamente contro i più alti livelli di gestione nell’organizzazione. Insomma, tutti gli elementi indicano azioni di una criminalità molto ben organizzata, che perpetra questo tipo di attacco in maniera mirata e studiata (nei modi e nei tempi).

Conclusioni

Come si evince facilmente da quanto riportato, gli attacchi informatici sono in costante evoluzione e avere un piano per difendersi e rispondere rapidamente a tali attacchi non è più un’opzione ma un must, indipendentemente dal tipo di attività.

Come?

Affidandosi ad un partner specializzato per:

– Una costante politica di audit

– Una strategia di sicurezza della rete su più strati (Multi-Layered Network Security Strategy)

– Una pronta reazione agli incident

La gestione del rischio

Ogni azienda dovrebbe essere innanzitutto ben conscia di quali sono i propri asset, le proprie vulnerabilità e i rischi a cui è esposta; l’unico modo per gestire questi fattori è tramite un processo di Risk Management serio svolto da professionisti del settore. La gestione del rischio, con un occhio di riguardo al Vulnerability Assessment, deve essere continuativa (con cadenza periodica).

“Ho un antivirus” non basta

Nel caso analizzato la postazione incriminata era protetta – si fa per dire – da una soluzione anti-malware, la quale però non è stata in grado di neutralizzare la minaccia. La protezione degli Endpoint, di TUTTI gli endpoint, deve essere centralizzata, costantemente monitorata ed aggiornata. Essere protetti da un prodotto anti-malware lasciato a se stesso equivale a una protezione nulla, come è emerso dal caso in oggetto.

Tutti i sistemi operativi, le applicazioni e i firmware devono essere costantemente aggiornati: nel caso preso in esempio sono state sfruttate vulnerabilità presenti nel sistema operativo datato e nel browser obsoleto, e la frode si sarebbe potuta evitare con una corretta politica di aggiornamento.

Il principio del privilegio minimo

Uno dei fattori di rischio più trascurati è il potere concesso all’utente: per comodità di utilizzo (o semplicemente per prediligere l’operatività alla sicurezza) si tende purtroppo a lasciare all’utenza diritti amministrativi locali al computer in dotazione. Il principio del privilegio minimo – Least Privilege – è uno dei concetti più importanti nella sicurezza e richiede che ogni utente, servizio e applicazione disponga solo delle autorizzazioni necessarie per svolgere il proprio lavoro e niente più, non importa quale sia la competenza tecnica o l’affidabilità di un utente. La maggior parte delle minacce sfruttano proprio il fatto di poter essere eseguite (anche all’insaputa dell’utente) con pieni poteri amministrativi.

Il fattore umano

Parola d’ordine: formazione.

L’essere umano è tutt’oggi l’anello più debole della catena di sicurezza. Anche con una politica di sicurezza di alto livello e controlli di sicurezza in atto, un singolo dipendente non istruito nella sicurezza delle informazioni può portare alla compromissione degli strumenti aziendali e delle informazioni che vi transitano.